¿Sabías que en 2024 se han registraron más de 1,500 millones de registros de datos expuestos en brechas de seguridad solo en la primera mitad del año? Las brechas de datos no solo son comunes, sino que pueden costarle a las empresas millones de dólares en multas, pérdida de clientes y daños a su reputación. La pregunta no es si ocurrirán, sino cuándo.

Pero, ¿qué harías si mañana detectas una brecha en tu organización? ¿Estás preparado para responder y mitigar el impacto? En este artículo, no solo explicaremos qué es una brecha de datos y cómo identificarla, sino también cómo gestionar una brecha de datos de manera efectiva, protegiendo tu información y preparándote para prevenir futuros incidentes. Porque, en un mundo digital en constante evolución, el conocimiento y la preparación son tus mejores aliados.

¿Qué es una brecha de datos?

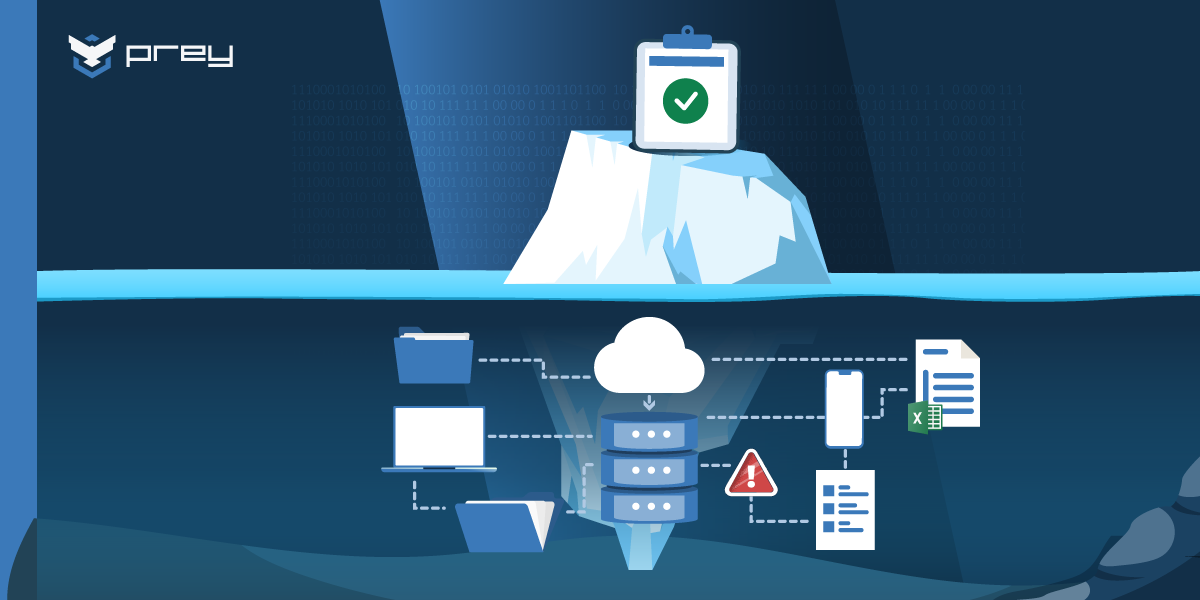

Una brecha de datos es un incidente en el que información confidencial o sensible queda expuesta, ya sea de manera intencionada o accidental. Esto puede ocurrir debido al acceso no autorizado a sistemas, errores humanos o vulnerabilidades en la seguridad de una organización.

Las brechas de datos están estrechamente relacionadas con las brechas de seguridad, ya que suelen ser el resultado directo de fallas en las defensas de un sistema. Mientras que una brecha de seguridad se refiere al acceso inicial no autorizado, una brecha de datos implica la exposición, robo o pérdida de información valiosa.

Ejemplos comunes de brechas de datos:

- Hackeos: Un atacante explota vulnerabilidades para acceder a información sensible.

- Pérdida de dispositivos: Un dispositivo sin protección, como un portátil o un USB, cae en manos equivocadas.

- Errores humanos: Envío accidental de información a destinatarios equivocados o mala configuración de sistemas.

Una brecha de datos no solo puede comprometer la privacidad de las personas afectadas, sino también causar daños financieros y reputacionales graves a las organizaciones. Por eso, comprender qué son y cómo ocurren es el primer paso para prevenirlas.

¿Una brecha de datos sólo es una "brecha"?

En ciberseguridad, el término "brecha" no es solo una metáfora; tiene un origen práctico y estratégico tomado del ámbito militar. Históricamente, una brecha se refiere a la ruptura en un muro defensivo que permite a un enemigo ingresar al territorio protegido. Ejemplos famosos abundan: desde los romanos rompiendo los muros de Jerusalén en el año 70 d.C., hasta los griegos infiltrándose en Troya con el mítico caballo de madera.

En el mundo digital, la idea es similar pero más insidiosa. Una brecha de datos comienza con ese acceso inicial no autorizado, pero eso es solo el principio. Lo que sigue es una operación meticulosa por parte del atacante: exploración de los sistemas internos, identificación de información valiosa, y finalmente, la extracción o "exfiltración" de datos sensibles, muchas veces sin que nadie lo note.

Para que una brecha de datos ocurra, el atacante generalmente necesita:

- Asumir la identidad de un usuario autorizado: Esto puede lograrse mediante técnicas como phishing, credenciales robadas o vulnerabilidades explotadas.

- Acceder y extraer datos sensibles: Un proceso silencioso donde la información se examina, copia y transfiere a ubicaciones externas.

Las brechas de datos no son solo una "ruptura"; son un ataque estratégico que puede comprometer la integridad de una organización en múltiples niveles.

Tipos de brechas de seguridad de datos

No todas las brechas de seguridad son iguales. Estas pueden ocurrir de diferentes maneras, dependiendo de las vulnerabilidades explotadas y los métodos utilizados por los atacantes. Comprender los tipos más comunes de brechas de seguridad de datos es esencial para prevenirlas y gestionarlas de manera efectiva.

1. Brechas Físicas

Este tipo de brecha ocurre cuando un dispositivo que contiene información sensible, como un portátil, un USB o un smartphone, se pierde, es robado o queda expuesto a personas no autorizadas.

Por ejemplo, un empleado pierde su portátil en un lugar público, y este no tiene cifrado ni contraseñas seguras para proteger los datos almacenados.

Según el Ponemon Institute, el 25% de las brechas de datos están relacionadas con la pérdida o el robo de dispositivos físicos.

2. Brechas Digitales

Las brechas digitales son las más conocidas y ocurren cuando atacantes acceden a sistemas o redes utilizando métodos como hackeos, malware, ransomware o phishing.

Imagina que un atacante utiliza un correo de phishing para obtener credenciales de acceso y extrae información financiera de la base de datos de una empresa.

Según IBM, en 2023, el costo promedio global de una brecha de datos digital fue de $4.45 millones, lo que destaca el impacto financiero significativo de este tipo de incidentes.

3. Brechas Internas

Las brechas internas involucran a empleados, ya sea por negligencia, errores humanos o intenciones maliciosas. Esto incluye compartir información confidencial accidentalmente, configuraciones de seguridad incorrectas o accesos indebidos.

Piensa en el caso de un empleado envía por error un archivo confidencial a un destinatario equivocado o usa su acceso para filtrar información de forma intencional.

Según Verizon’s Data Breach Investigations Report 2024, el 19% de las brechas son causadas por errores humanos, mientras que el 12% involucran actores internos malintencionados.

¿Cómo puede ocurrir una brecha de datos?

Los hackers emplean varias técnicas diferentes para romper las defensas de un objetivo y robar sus datos. Típicamente, el atacante penetra en el sistema objetivo a través de un punto de entrada externo.

¿Cómo se maneja esto? Muchas opciones se presentan, pero a menudo simplemente son inicios de sesión desde una ubicación remota utilizando credenciales robadas. Con ayuda de "ingeniería social", un hacker con talento puede hacerse pasar –por ejemplo– por personal de TI y aprender las credenciales de un usuario real del sistema.

Spear phishing

En este tipo de ataque el atacante pretende ser un amigo o compañero de trabajo, y suele ser una forma bastante efectiva para robar datos de inicio de sesión. Al mismo tiempo, y con más frecuencia de lo que la mayoría de la gente quiere admitir, los hackers terminan usando inicios de sesión predeterminados (es decir, los que están configurados de fábrica) que nunca se cambiaron después de la implementación del sistema.

Identificación de vulnerabilidades

En otras ocasiones, la penetración es más técnicamente sofisticada. Los hackers buscan vulnerabilidades en las redes, a menudo encontrando agujeros aparentemente menores en las defensas que les permiten entrar sin ser detectados.

Por ejemplo, algunos dispositivos de seguridad de red almacenan en caché los inicios de sesión. Si no se borra el caché, el atacante puede robar las credenciales y usarlas para entrar.

Alternativamente –y este es un gran problema– los gerentes de TI no aplican parches de seguridad a los sistemas y dispositivos. Los atacantes pueden entrar en los sistemas utilizando exploits conocidos, pero sin parches.

Escuchar a escondidas

Las brechas de datos también pueden ocurrir a través de escuchas a escondidas. Si el hacker es capaz de insertarse al medio de una secuencia de mensajes en la red a la que está atacando, es posible recolectar datos de dicho tráfico de mensajes. Esto también puede suceder en enlaces de comunicación externos, es decir, a través de internet.

Fases de una brecha de datos: las 3 “E”

La mayoría de las brechas de datos siguen una progresión familiar de tres fases: Examinación, Entrada e Exfiltración.

Primera fase: Examinación

Primero, el atacante examina el objetivo. Esto generalmente significa mapear la red y la infraestructura de sistemas.

Por ejemplo, antes de atacar el hacker querrá saber qué aplicaciones, sistemas operativos y bases de datos está utilizando el objetivo. Las técnicas para entrar a una base de datos de Microsoft SQL Server serán diferentes de las que se utilizan para descifrar una base de datos Oracle ejecutándose en Linux.

Este reconocimiento generalmente implica aprender sobre las personas responsables de asegurar y administrar los datos. Para esto, los hackers utilizan la ingeniería social, así como mecanismos públicos y semipúblicos como Facebook y LinkedIn. Los datos personales disponibles de manera pública permiten a los hackers hacerse pasar por los usuarios según sea necesario para entrar.

Segunda fase: Entrada

Luego está la entrada real. Una vez dentro, el atacante debe ingresar a la base de datos.

Este no es un gran problema a menos que el atacante no quiera ser detectado. Muchas brechas de datos ocurren durante meses, con el objetivo completamente inconsciente de que un atacante está dentro de su red, copiando y extrayendo terabytes de información confidencial. Para lograr este objetivo, el atacante generalmente tiene que obtener acceso "root" o súper administrador del sistema de destino.

Desde esta posición, el atacante puede crear una cuenta de usuario falsa para sí mismo. Un hacker con más experiencia también puede usar dicho acceso raíz para enmascarar sus actividades.

Tercera fase: Exfiltración

Finalmente, ocurre la exfiltración o copia no autorizada de los datos, generalmente de manera encriptada para no despertar sospechas. Al encriptar los datos robados, el hacker puede enviarlos fuera de la red en un estado prácticamente invisible.

¿Qué tipos de datos son robados?

Casi cualquier información que uno se pueda imaginar es un objetivo para una brecha de datos. Los datos que pueden no parecer importantes pueden ser valiosos para alguien. Como dicen por ahí: la basura de una persona es el tesoro de otra.

Se sospecha que la mayoría de las peores brechas de datos vienen de servicios de inteligencia extranjeros. Roban información con valor estratégico pero bajo valor monetario.

En un escenario, el robo de millones de registros de empleados del gobierno federal estadounidense dejó a muchos observadores desconcertados. ¿Por qué alguien querría los nombres, direcciones y títulos de trabajo de los trabajadores del gobierno?

Bueno, para el Ministerio de Inteligencia de China –al que se atribuyó esta violación– el valor está claro: se necesitaba una hoja de ruta del gobierno federal, incluyendo a los empleados de la CIA, oficiales militares, etc.

La brecha de Equifax siguió un patrón similar según muchos expertos. Los datos parecían desaparecer, en lugar de ser usados –como se esperaba– en una ola de suplantaciones y robos de identidad. Esto ocurrió, evidentemente, porque los hackers no eran criminales buscando dinero fácil, sino que espías del gobierno.

Los sectores en riesgo de sufrir brechas de datos incluyen:

Empresas

Los hackers buscan robar listas de clientes, secretos comerciales, información de tarjetas de crédito y propiedad intelectual. Las motivaciones incluyen ganancias y, en algunos casos, un deseo de avergonzar el negocio: el llamado "hacktivismo".

Las brechas en Target, Sony Pictures y Home Depot son ejemplos notables.

Medicina

Los proveedores de atención médica almacenan información confidencial, a menudo confidencial, sobre sus pacientes. Las brechas de datos pueden dirigirse a los registros financieros de los pacientes, la información personal y de identificación, los historiales de recetas médicas, etc. Dichos registros pueden ser valiosos para los hackers, que los venden en la "Dark Web", el mercado negro de Internet.

La Dark Web es muy extensa, con analistas que han identificado docenas de categorías de comercio ilegal, los que ocurren fuera del alcance de la mayoría de las agencias gubernamentales mundiales y fuerzas policiales. Los productos ilícitos a la venta en la Dark Web incluyen registros bancarios, datos de tarjetas de crédito, pasaportes, "ataques de denegación de servicio (DDoS) de alquiler" y muchos más.

Gobierno

Las agencias gubernamentales son las favoritas para las brechas de datos, especialmente para los servicios de inteligencia extranjeros. Debido a la escala del gobierno y su naturaleza distribuida, los hackers a menudo encuentran brechas en la seguridad que les permiten robar secretos militares, diseños de armas, códigos secretos, etc.

Banca

Los bancos suelen tener una seguridad a prueba de todo, por lo que son más difíciles de violar que otras entidades. Sin embargo, es posible –¡ha ocurrido muchas veces!– y los atacantes están altamente motivados. Después de todo, los bancos son ser objetivos lucrativos.

Educación

Las instituciones educativas son blanco de brechas, y a menudo son las menos defendidas. Sin embargo, las universidades almacenan datos personales sobre estudiantes y profesores, así como propiedad intelectual que es bastante valiosa para los hackers.

Brechas de datos notables incluyen robos de datos de usuarios de Facebook y Google en 2018. Anteriormente, Yahoo sufrió lo que podría decirse que fue la mayor violación de datos en la historia. British Airways, y muchas, muchas otras empresas, han experimentado infracciones significativas en los últimos años.

Impacto de una brecha de seguridad mal gestionada

El impacto de una brecha de seguridad va mucho más allá de la exposición inicial de datos. Cuando una brecha no se gestiona de manera eficiente, las consecuencias pueden ser devastadoras tanto para las organizaciones como para las personas afectadas. Desde daños financieros hasta la pérdida de reputación, los efectos pueden perdurar por años.

1. Daños Reputacionales

La confianza es un activo invaluable para cualquier empresa, y una brecha de seguridad mal gestionada puede erosionarla rápidamente.

2. Multas y Sanciones por Incumplimiento Normativo

Las leyes de protección de datos, como el GDPR en Europa o el CCPA en California, exigen que las empresas gestionen las brechas de seguridad de acuerdo con normativas específicas. No hacerlo puede resultar en multas millonarias.

3. Pérdida de Confianza de Clientes y Socios

Los clientes y socios comerciales esperan que las empresas protejan su información. Una mala gestión puede llevar a cancelaciones de contratos, pérdida de clientes y dificultades para atraer nuevos negocios.

4. Impacto Financiero Directo

Además de las multas, las organizaciones enfrentan costos relacionados con investigaciones forenses, notificación a los afectados, y restauración de sistemas comprometidos.

Conclusiones

Las brechas de datos son un asunto muy serio. Toda entidad es vulnerable. Es sabio confiar que una brecha ocurra... el desafío es estar preparado para ello.

Las mejores defensas siempre ayudan, pero dado el panorama actual de amenazas, puede ser imposible defender todos nuestros activos de datos de la misma manera.

Asegúrate de revisar todos los datos que tu organización almacena. ¿Es todo necesario? ¿Se puede vivir sin algo de eso? Cuantos menos datos tenga, menos dañina podría ser una brecha.

Alternativamente, ¿qué datos pueden o deben cifrarse en reposo y en tránsito? Si se trabaja desde el supuesto que se robarán los datos no cifrados, se puede medir la sensibilidad de los diferentes tipos de datos y asegurarlos de diferente manera.