Seguridad y protección de datos

Dispositivos bajo control para potenciar tu seguridad

Las acciones remotas de Prey te permiten bloquear instantáneamente pantallas y borrar datos sensibles, protegiendo tu negocio contra robos y accesos no autorizados, previniendo brechas de datos y cumpliendo con los requisitos normativos.

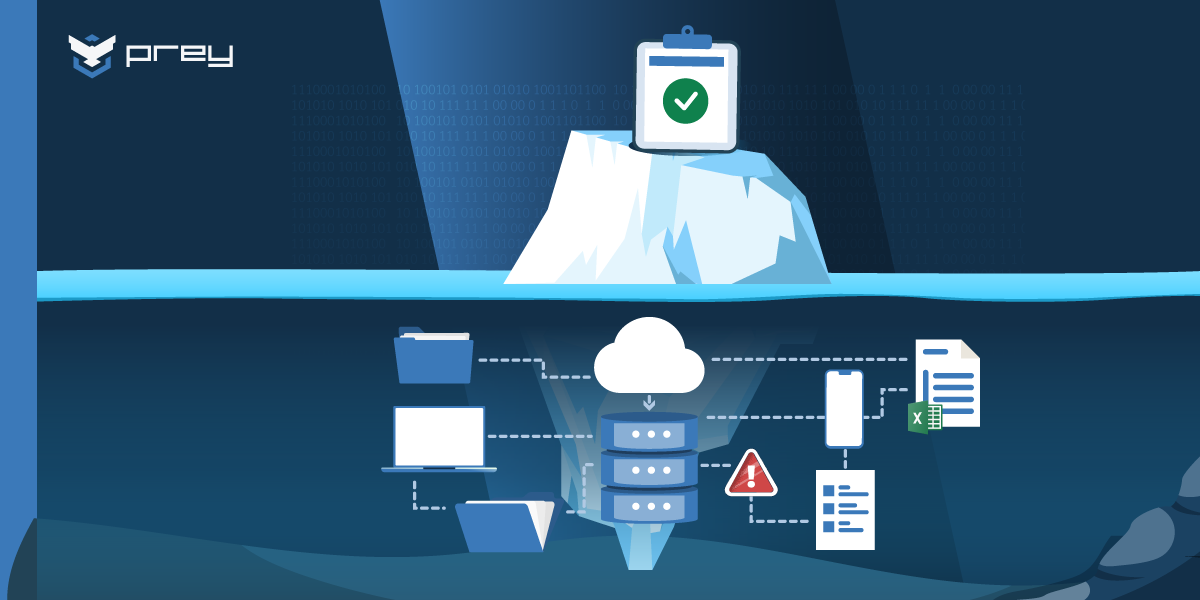

El alto costo de los datos comprometidos

Brechas de datos

El acceso no autorizado a un dispositivo perdido puede exponer los datos confidenciales, registros financieros o propiedad intelectual de tus clientes.

Violaciones de cumplimiento normativo

Los datos móviles sensibles desprotegidos pueden ocasionar severas sanciones y daños a la reputación.

Interrupción operativa

Responder a incidentes de seguridad, desde la notificación al cliente hasta el análisis forense, agota significativamente los recursos del negocio.

Robo de credenciales

Un dispositivo robado puede ser la puerta de entrada para que terceros obtengan acceso a tu red, cuentas de empleados y otros sistemas críticos.

La solución Prey:

Seguridad de datos proactiva

Retoma el control, al instante

El panel de Prey ofrece control inmediato: rastrear un dispositivo, borrar datos, bloquear la pantalla y generar un informe de seguridad, todo desde un solo lugar.

Explora más

Descubre por qué el inventario de datos y el RAT no bastan sin control real de dispositivos y visibilidad operativa para cumplir la Ley 21.719 en Chile.

Este documento te guiará a través de la Ley Marco de Ciberseguridad y la Ley de Protección de Datos, ofreciendo soluciones claras y práctica para proteger tu empresa.

Preguntas frecuentes

A continuación, encontrarás respuestas a las preguntas más frecuentes sobre nuestros productos y servicios. Si necesitas más ayuda, contáctanos. ¡Estamos para ayudarte!

Prey va más allá del simple rastreo. Nuestra plataforma proporciona un conjunto de acciones de seguridad remotas, como Bloqueo de pantalla, Borrado Personalizado y Cifrado Remoto. Estas herramientas te empoderan para asegurar instantáneamente un dispositivo perdido o robado y proteger la información confidencial de caer en manos equivocadas.

Sí. Prey ayuda a las organizaciones a cumplir estándares como GDPR, HIPAA, NIST e ISO 27001 al proporcionar registros de auditoría, cifrado y medidas rápidas de protección de datos para endpoints perdidos, robados o fuera de control.

Borrado personalizado ofrece un enfoque dirigido, permitiendo a los administradores eliminar selectivamente datos específicos como archivos, descargas, fotos y contactos, sin afectar el sistema operativo del dispositivo. Restauración de fábrica es una acción más exhaustiva. Ejecuta remotamente el restablecimiento de fábrica nativo del sistema operativo, restaurando el dispositivo a su estado original de fábrica.

El Monitoreo de Brechas es una herramienta de seguridad proactiva que escanea la dark web en busca de credenciales filtradas o datos personales asociados a tu empresa. Esto te da una advertencia temprana si ha ocurrido una brecha, permitiéndote tomar medidas y cambiar contraseñas incluso antes de que un dispositivo robado se use para acceder a tus cuentas.

Sí y no. Prey te permite enviar instrucciones de forma remota para iniciar el cifrado BitLocker en dispositivos Windows compatibles. Esto asegura que, incluso si el disco duro se retira físicamente de la máquina, todos los datos permanecen cifrados e ilegibles para cualquiera sin la clave de descifrado. Proporciona una capa crítica de defensa contra el robo de datos, pero depende de Windows BitLocker, por lo que no está disponible en otros sistemas operativos.

Los Reportes de pérdida son cruciales para encontrar dispositivos robados o extraviados. Recopilan evidencia exhaustiva, incluidas coordenadas de ubicación, fotografías tomadas con la cámara integrada, capturas de pantalla e información de red, todos elementos vitales para la recuperación. Ve un reporte en esta demo.

Prey está diseñado para una acción inmediata. Tan pronto como inicias sesión en tu panel de Prey, puedes activar remotamente un bloqueo u otras acciones de seguridad rápidamente. Estos comandos se ejecutan la próxima vez que el dispositivo se conecta a internet, asegurando que tus datos están protegidos lo más rápido posible.