El aumento del trabajo remoto significa que más dispositivos externos tienen acceso a información altamente sensible. Si estos dispositivos se pierden o son robados, un atacante podría obtener una forma de acceso a los datos que estos contienen.

¿Qué es BitLocker?

BitLocker es una herramienta de cifrado de disco completo que Microsoft ha incorporado al sistema operativo Windows. BitLocker está disponible en las versiones de Windows orientadas a la empresa, con una versión más limitada de cifrado de datos incluida en la edición Home.

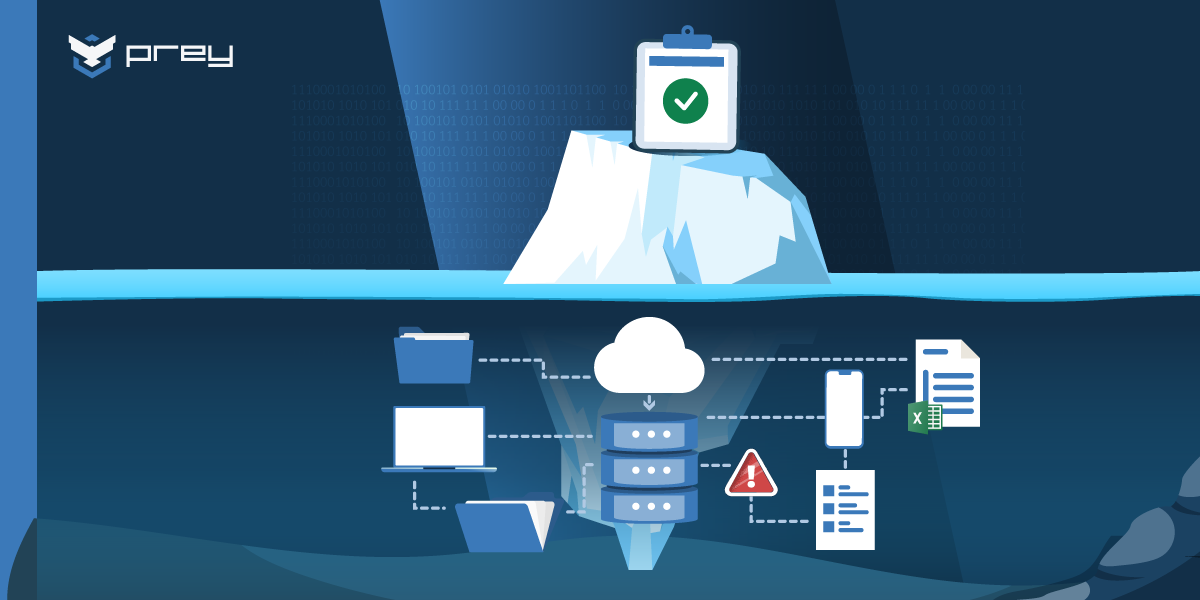

La funcionalidad de cifrado de disco completo, llamado FDE por sus siglas en inglés, está diseñada para proteger los datos en reposo en un ordenador con Windows. Sin una solución FDE como BitLocker, todos los datos se guardan sin cifrar en el sistema de almacenamiento del ordenador, lo que significa que un atacante puede tener acceso a los datos sensibles directamente desde el disco.

Con BitLocker, los datos se almacenan encriptados mediante el estándar de cifrado avanzado (AES). Las claves utilizadas para cifrar y descifrar los datos se almacenan cifradas cuando no se utilizan y se guardan en el módulo de plataforma de confianza, conocido TPM por sus siglas en inglés. Un TPM es un chip dentro del ordenador que tiene protecciones basadas en hardware que aseguran los datos almacenados en él.

BitLocker puede emplear diferentes modos de cifrado, como AES-CBC y AES-XTS, para almacenar los datos cifrados de manera segura y adaptarse a distintos requisitos de seguridad y rendimiento.

Cuando el usuario se autentifica en el sistema, las claves de cifrado del disco se desbloquean. Esto hace posible que Windows descifre los archivos almacenados en la unidad.

¿Por qué son importantes BitLocker y el cifrado de datos?

El cifrado es el método más eficaz para garantizar la seguridad de los datos. Los algoritmos de cifrado modernos son seguros contra todos los ataques conocidos. Esto significa que sólo alguien que conozca la clave de cifrado puede acceder a los datos protegidos.

La solución de cifrado de disco completo está diseñada para proteger contra los casos en los que un atacante tiene acceso a un dispositivo. Esto podría ocurrir en varios escenarios diferentes, como por ejemplo:

- Dispositivos perdidos/robados: Los ordenadores portátiles se utilizan cada vez más en organizaciones y empresas, y es fácil perderlos o que los roben en los hogares, oficinas o en lugares concurridos como cafeterías o transportes públicos. Un estudio que realizamos en el año 2019, el cual puedes leer aquí, demostró que el hogar es el lugar más común de pérdida o robo de dispositivos, lo cual es una tendencia que continúa incluso hoy en día.

- Dispositivos desechados: Los ordenadores son comúnmente desechados sin limpiar o destruir adecuadamente su almacenamiento. Algunos grupos compran estos dispositivos desechados para buscar la información sensible que puedan contener.

- Empleados deshonestos: Los empleados deshonestos están detrás de muchas fugas de datos. Si un administrador de TI es notificado de estas amenazas a través de una herramienta de detección de amenazas, BitLocker puede utilizarse para mitigar el problema revocando el acceso a los datos almacenados en el dispositivo.

En cualquiera de estas circunstancias, el acceso físico de un atacante al dispositivo (incluso sin conocer la contraseña) podría dar lugar a una filtración de datos o proporcionar la oportunidad de instalar malware en el ordenador. El cifrado de todo el disco proporciona protección contra estas amenazas, ya que el ordenador no se puede utilizar y sus datos son ilegibles si no se conoce la contraseña asociada. Además, un cambio en la configuración del dispositivo, como activar el Arranque seguro, puede habilitar automáticamente el cifrado de BitLocker, reforzando la protección sin intervención adicional.

BitLocker es una solución fácil de usar para este problema. Al habilitarlo en un ordenador, todos los datos quedan cifrados y protegidos por la contraseña del usuario. Siempre que la contraseña sea fuerte y aleatoria, BitLocker es seguro contra los ataques, salvo vulnerabilidades desconocidas o circunstancias inusuales como los ataques de arranque en frío. Además, si se produce un aviso relacionado con la clave de recuperación, el usuario debe consultar la notificación para garantizar el acceso seguro a sus datos.

¿Quién debería usar BitLocker?

El cifrado de disco completo no es exclusivo de grandes corporaciones. De hecho, cualquier persona que maneje datos importantes o trabaje de forma remota debería considerarlo obligatorio. Aquí algunos ejemplos claros:

1. Empresas con datos sensibles: salud, legal, educación

Organizaciones que manejan información personal o regulada (como historiales médicos, datos académicos o contratos legales) tienen obligaciones legales y éticas de proteger esos datos. BitLocker ayuda a cumplir con normas como:

- HIPAA (salud)

- FERPA (educación)

- GDPR (protección de datos personales)

Un equipo robado o extraviado no debería ser una amenaza si los datos están cifrados correctamente.

2. Estudiantes y trabajadores remotos

Los trabajadores que usan sus laptops fuera de la red corporativa —ya sea en coworkings, cafés o durante viajes— están expuestos a un mayor riesgo de pérdida o robo. BitLocker ayuda a asegurarse de que los archivos y documentos de trabajo no caigan en manos equivocadas, incluso si el dispositivo desaparece.

3. Usuarios que viajan frecuentemente

Ya sea por trabajo o por estudio, los viajeros frecuentes están en constante movimiento con sus dispositivos. BitLocker garantiza que, aunque pierdas la laptop en un aeropuerto o taxi, nadie pueda acceder a tus datos personales, bancarios o profesionales.

Si tu equipo contiene algo que no quisieras que otros vean, el cifrado con BitLocker debería estar activado ya. Es una capa de defensa que marca la diferencia entre una pérdida de hardware y una brecha de datos.

¿Cuándo no deberías usar BitLocker?

Aunque BitLocker es una gran opción para la mayoría de escenarios, hay casos donde podrías considerar otras herramientas:

- Si necesitas cifrado multiplataforma (por ejemplo, entre Linux y Windows), BitLocker no es compatible.

- Si tu organización requiere únicamente soluciones open-source auditables, podrías optar por alternativas como VeraCrypt.

- Si usas versiones de Windows sin BitLocker (como Home), tendrás que buscar otras opciones o actualizar el sistema.

¿Qué tan seguro es BitLocker? análisis técnico

BitLocker está diseñado para ofrecer un alto nivel de seguridad, pero como cualquier tecnología, su eficacia depende de cómo se implemente y configure. Es fundamental asegurarse de que el firmware, la BIOS y el sistema UEFI estén correctamente configurados y sean compatibles con los estándares de seguridad requeridos, ya que esto garantiza la compatibilidad y la protección adecuada de BitLocker.

Tipo de cifrado: AES 128 o 256 bits

BitLocker utiliza el estándar de cifrado AES (Advanced Encryption Standard) con una clave de 128 o 256 bits, dependiendo de la configuración. AES es el mismo protocolo utilizado por agencias gubernamentales, y está validado por FIPS 140-2, lo que lo convierte en una opción confiable para proteger datos confidenciales.

- AES 128-bit: rendimiento más rápido, cifrado robusto

- AES 256-bit: mayor nivel de seguridad, ideal para entornos altamente regulados

Ambos ofrecen una barrera sólida contra accesos no autorizados, pero su fortaleza también depende del contexto de uso y de las medidas complementarias.

Riesgos potenciales: ningún sistema es infalible

Aunque BitLocker es seguro, no es invulnerable. Algunos ataques conocidos incluyen:

- Ataques de arranque (boot attacks): si no se usa el arranque seguro (Secure Boot), un atacante podría cargar un sistema operativo alternativo y manipular el equipo antes de que BitLocker se active.

- Ataques “cold boot”: al extraer la memoria RAM del equipo en caliente, es posible recuperar fragmentos de claves de cifrado si el equipo está suspendido o sin bloqueo.

- Acceso físico con clave de recuperación: si la clave está mal gestionada (por ejemplo, guardada en un post-it o en la nube sin protección), el cifrado pierde sentido.

Buenas prácticas para reforzar la seguridad de BitLocker

- Usar TPM + PIN: Combinar el chip TPM con un PIN al iniciar el sistema añade una capa extra de autenticación.

- Habilitar el arranque seguro (Secure Boot): Previene la carga de sistemas operativos modificados.

- Proteger las claves de recuperación: Guardarlas en un lugar seguro, preferiblemente en Active Directory o una solución MDM confiable.

- Bloquear el equipo tras inactividad: Configurar bloqueo automático reduce el riesgo de acceso físico si el dispositivo se deja desatendido.

En resumen, BitLocker es extremadamente seguro si se configura adecuadamente y se acompaña de buenas prácticas organizacionales.

¿Por qué usar BitLocker y no otro método de cifrado?

Cuando se trata de proteger la información confidencial de tu equipo, el cifrado de disco es una de las primeras líneas de defensa. BitLocker, la solución de cifrado nativa de Microsoft, se presenta como una opción sólida para usuarios de Windows 10 y 11. Es importante tener en cuenta que la compatibilidad de BitLocker puede variar según los productos y modelos de hardware, como diferentes líneas de portátiles o estaciones de trabajo. Pero… ¿por qué deberías elegir BitLocker sobre otras alternativas disponibles?

Ventajas de BitLocker frente a otras herramientas

- Integración nativa con Windows: BitLocker está completamente integrado en el sistema operativo, lo que reduce la necesidad de instalar software adicional o depender de soluciones de terceros.

- Menor impacto en el rendimiento: Al usar cifrado basado en hardware (especialmente con TPM), BitLocker ofrece una experiencia fluida sin ralentizar el equipo.

- Gestión centralizada: Las empresas pueden administrar BitLocker a escala usando políticas de grupo (GPO), Active Directory o soluciones de gestión de dispositivos móviles (MDM).

¿En qué se diferencia de otras soluciones como VeraCrypt?

Cómo activar BitLocker

Requisitos para activar BitLocker

Para usar BitLocker, su computadora debe cumplir ciertos requisitos:

- Sistemas operativos compatibles

- Windows 10: edición Education, Pro o Enterprise

- Windows 8: edición profesional o empresaria

- Windows 7: edición Enterprise o Ultimate

- Para Windows 7, se debe instalar el Módulo de plataforma segura (TPM) versión 1.2 o superior. También debe estar habilitado y activado (o encendido).

Requerimientos adicionales

- Debes entrar a tu cuenta como administrador.

- Debe tener acceso a una impresora para imprimir la clave de recuperación.

Es importante que compruebes la versión de Windows que tienes instalada en tu ordenador.

Guía para activar Bitlocker

- Haga clic en Inicio , Panel de control, Sistema y seguridad (si los elementos del panel de control se enumeran por categoría) y, a continuación, haga clic en Cifrado de unidad BitLocker.

- Haga clic en Activar BitLocker.

- BitLocker escanea su computadora para verificar que cumpla con los requisitos del sistema.

- Si su computadora cumple con los requisitos del sistema, el asistente de configuración continúa con las Preferencias de inicio de BitLocker en el paso 8.

- Si es necesario realizar preparativos en su computadora para activar BitLocker, se mostrarán. Haga clic en Siguiente.

- Si se le solicita que lo haga, retire todos los CD, DVD y unidades flash USB de su computadora y luego haga clic en Apagar.

- Vuelva a encender su computadora. Siga las instrucciones del mensaje para continuar iniciando el TMP. (El mensaje varía, dependiendo del fabricante de la computadora).

- Si su computadora se apaga nuevamente, vuelva a encenderla.

- El asistente de configuración de BitLocker se reanuda de forma atómica. Haga clic en Siguiente.

- Cuando se muestre la página de preferencias de inicio de BitLocker, haga clic en Requerir un PIN en cada inicio.

- Ingrese un PIN de 8 a 20 caracteres y luego ingréselo nuevamente en el campo Confirmar PIN. Haga clic en Establecer PIN.

- Nota: Deberá ingresar su PIN cada vez que inicie su computadora.

- Para almacenar su clave de recuperación, seleccione Imprimir la clave de recuperación y luego haga clic en Siguiente.

- Nota: Asegúrese de que su computadora esté conectada a una impresora.

- Imprima una copia de su clave de recuperación.

Se le pedirá que reinicie su computadora para iniciar el proceso de encriptación. Puede usar su computadora mientras su disco está siendo encriptado.

Cómo configurar BitLocker para el cifrado de datos

Es importante revisar las configuraciones de BitLocker, incluyendo las políticas y ajustes de seguridad, para asegurar que la protección del dispositivo sea la adecuada y se adapte a las necesidades de tu entorno.

Al finalizar, puedes abrir el explorador de archivos para verificar si la unidad está cifrada; si ves un icono de candado en la unidad del sistema operativo, significa que BitLocker está activo.

BitLocker está diseñado para ser fácil de usar en Windows. Para habilitarlo, sigue estos tres pasos:

Edición Home

- Abra el cifrado de dispositivos: Utilizando una cuenta de administrador, escriba Cifrado de dispositivos en la barra de búsqueda de Windows y seleccione la opción Cifrado de dispositivos.

- Habilitar el cifrado de dispositivos: Haz clic en el botón Activar para activar el cifrado y sigue las indicaciones adicionales.

- Obtenga la clave de recuperación: Haga clic en la configuración de BitLocker y, a continuación, seleccione Copia de seguridad de la clave de recuperación. Guarde una copia de esta clave en un lugar seguro.

Edición Business

- Abrir BitLocker: Escriba Administrar BitLocker en la barra de búsqueda de Windows y selecciónelo de la lista de resultados.

- Habilitar BitLocker: Haga clic en el botón Activar Bitlocker para activar el cifrado de dispositivos de BitLocker y siga las indicaciones adicionales.

En este punto, la encriptación completa del disco debería estar habilitada en el dispositivo.

Uso de la clave de recuperación en BitLocker

La clave de recuperación es una herramienta esencial en BitLocker que garantiza que los usuarios puedan recuperar el acceso a sus dispositivos y datos, incluso si olvidan la contraseña o pierden el acceso habitual. Esta sección te ayudará a entender cómo funciona la clave de recuperación, cómo guardarla de forma segura y qué hacer si alguna vez necesitas utilizarla para desbloquear tu dispositivo.

¿Qué es la clave de recuperación?

La clave de recuperación es una cadena única de caracteres generada automáticamente por BitLocker cuando activas el cifrado en tu dispositivo. Esta clave está diseñada para ser la última línea de defensa para acceder al sistema operativo y a los datos almacenados en el disco duro, en caso de que no puedas iniciar sesión de la manera habitual. Dependiendo de la configuración elegida durante el proceso de activación de BitLocker, la clave de recuperación puede guardarse en tu cuenta de Microsoft, en un archivo externo o incluso imprimirse en papel. Es fundamental que cada usuario almacene esta clave en un lugar seguro, ya que será necesaria para recuperar el acceso al sistema y a los datos si surge algún problema con la contraseña o el dispositivo.

Cómo guardar y recuperar tu clave de BitLocker

Durante el proceso de activación de BitLocker, se te ofrecerán varias opciones para guardar la clave de recuperación. Puedes elegir almacenarla en tu cuenta de Microsoft, imprimirla o guardarla en un archivo externo, como una memoria USB. La opción más recomendada es guardarla en tu cuenta de Microsoft, ya que así podrás acceder a ella fácilmente desde cualquier lugar y evitarás que caiga en manos no autorizadas. Si alguna vez necesitas recuperar la clave, solo tienes que iniciar sesión en tu cuenta de Microsoft y seguir las instrucciones para ver o descargar la clave de recuperación asociada a tu dispositivo. Si optaste por imprimirla o guardarla en un archivo, asegúrate de que ese documento o archivo esté protegido y accesible solo para ti.

Qué hacer si pierdes el acceso a tu dispositivo

Si alguna vez pierdes el acceso a tu dispositivo, ya sea porque olvidaste la contraseña, el PIN o por un problema con el sistema operativo, la clave de recuperación de BitLocker será tu mejor herramienta para recuperar el acceso. Primero, intenta recordar la contraseña o utiliza cualquier método de autenticación alternativo disponible, como el PIN o la autenticación biométrica. Si no puedes acceder de ninguna manera, reinicia el dispositivo y, en la pantalla de inicio de BitLocker, selecciona la opción para introducir la clave de recuperación. Ingresa la clave correctamente y el sistema operativo se desbloqueará, permitiéndote acceder de nuevo a tus datos y archivos. Por eso, es fundamental tener siempre la clave de recuperación a mano y en un lugar seguro.

Cómo administrar BitLocker en varios dispositivos (nivel empresa)

Activar BitLocker en un solo equipo es sencillo. Pero cuando hablamos de decenas o cientos de dispositivos dentro de una organización, la historia cambia. Una buena estrategia de cifrado no solo consiste en activar la función, sino también en gestionar y monitorear ese cifrado de forma centralizada y eficiente. Además, los cambios en las políticas de grupo y las configuraciones pueden afectar directamente la activación, administración y recuperación de BitLocker en toda la organización.

Aquí te mostramos cómo hacerlo:

Opción 1: Administración con Políticas de Grupo (GPO)

Si tu infraestructura usa Active Directory y controladores de dominio, puedes usar políticas de grupo (GPO) para configurar y forzar BitLocker automáticamente en todos los equipos de la red.

Con GPO puedes:

- Activar el cifrado al iniciar sesión

- Requerir el uso de TPM, PIN o contraseñas

- Almacenar automáticamente las claves de recuperación en Active Directory

- Establecer políticas de cifrado por tipo de unidad (SO, datos, USB)

Ideal para: Empresas con entornos Windows centralizados y departamentos de TI internos.

Opción 2: Integración con Active Directory

Active Directory (AD) permite registrar y recuperar las claves de BitLocker desde la consola de administración. Esto es útil en caso de que un usuario pierda el acceso a su equipo cifrado.

Ventajas:

- Recuperación rápida sin intervención directa del usuario

- Auditoría de dispositivos cifrados

- Compatibilidad con soluciones como Microsoft Endpoint Manager

Opción 3: Usar MDM + BitLocker para equipos móviles

En entornos con laptops, tablets o dispositivos fuera de la red corporativa, una solución de gestión de dispositivos móviles (MDM) es clave.

Con un MDM compatible con Windows (como Intune, Prey o similares), puedes:

- Aplicar políticas de cifrado remotamente

- Ver el estado del cifrado por dispositivo

- Forzar BitLocker al detectar nuevos dispositivos

- Automatizar la gestión de claves de recuperación

Usando Bitlocker con Prey

Prey permite habilitar fácilmente BitLocker para cualquier dispositivo gestionado que ejecute Windows Professional, Enterprise o Education. Mira este enlace para aprender más.

Con Prey puedes:

- Ver el estado de los dispositivos cifrados desde un solo dashboard

- Automatizar respuestas ante robos o pérdidas, como bloqueos remotos

- Complementar BitLocker con funciones como rastreo, geocercas y reportes de actividad

BitLocker protege el contenido. Prey protege el dispositivo completo y te da visibilidad y control en tiempo real.