¿Como funciona el borrado remoto de datos?

Si alguna vez te has sentido ansioso por la seguridad de tus datos en un dispositivo que has perdido o que te han robado, el término borrado remoto es algo que deberías conocer. Imagina que es como un botón de autodestrucción digital que te permite eliminar tus datos de manera remota para prevenir el acceso no autorizado.

En este artículo, te explicaremos cómo ejecutar un borrado remoto, su importancia en la gestión de dispositivos móviles y su funcionamiento en diferentes sistemas operativos, asegurando que tu huella digital permanezca protegida, sin importar dónde termine tu dispositivo.

¿Qué es un borrado remoto?

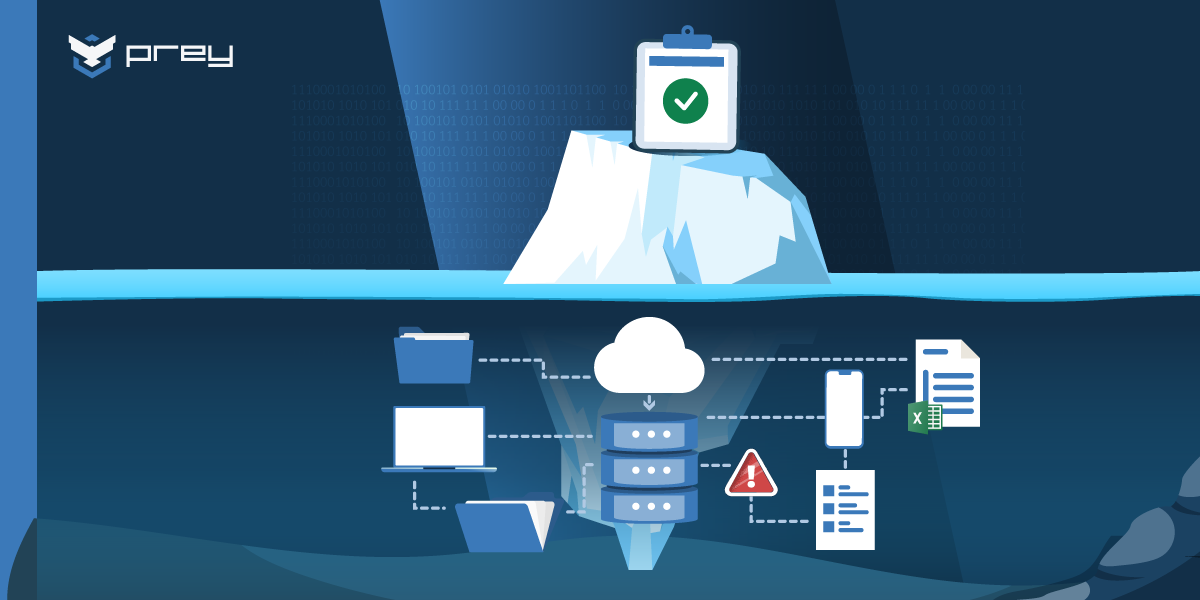

El borrado remoto puede ser parte de una solución de gestión de dispositivos móviles (MDM) o de herramientas de seguridad especializadas, como Prey. Estas herramientas permiten a un administrador borrar archivos o carpetas específicas en un dispositivo, eliminar todos los datos o incluso hacer que el dispositivo deje de funcionar.

Para llevar a cabo un borrado remoto, el administrador envía un comando a la solución MDM que está instalada en el dispositivo, utilizando redes móviles o Wi-Fi. Cuando el dispositivo recibe este comando, inicia el proceso de borrado. Siempre que no haya interrupciones, como un reinicio del sistema, se procederá a eliminar los archivos especificados.

¿Cómo funciona?

El proceso de borrado remoto es más sencillo de lo que parece. Así es como opera:

- Primero, el dispositivo debe estar encendido y tener conexión a la red.

- El borrado remoto se activa cuando un administrador envía un comando al dispositivo o si se han establecido ciertas reglas de seguridad que operan sin conexión.

- La solución MDM reconoce el comando y sigue las instrucciones para eliminar los datos.

La rapidez con la que se realiza el borrado depende de si el dispositivo está en línea cuando se envía el comando. Si está conectado, los datos se borran en minutos; de lo contrario, se eliminarán tan pronto como el dispositivo vuelva a conectarse a internet. Una vez que el comando es recibido, la eliminación de datos suele completarse en un plazo de 15 minutos para todos los tipos de dispositivos.

Este proceso puede eliminar selectivamente archivos y carpetas específicas, borrar toda la memoria del dispositivo o hacerlo completamente inutilizable. En algunos casos, los datos pueden ser sobreescritos de manera segura para prevenir la recuperación forense, o el dispositivo puede restaurarse a su configuración de fábrica. Es importante tener en cuenta que no todos los borrados remotos son iguales.

Tipos de borrados remotos

Existen varios tipos de borrados remotos, cada uno diseñado para satisfacer necesidades específicas. Algunos ejemplos incluyen:

- Las aplicaciones de rastreo dirigidas al consumidor, como Android Device Manager y Apple Find My, permiten a los usuarios borrar completamente sus dispositivos.

- Las funciones de borrado empresarial, que ofrecen aplicaciones MDM como Intune, Absolute y Prey, eliminan todo acceso y contenido corporativo.

También hay aplicaciones en la nube, como Dropbox, que permiten realizar borrados remotos de datos específicos, asegurando que la información aún se conserve en la cuenta de nube del usuario. Por otro lado, las soluciones MDM ofrecen un control más detallado al permitir la eliminación selectiva de datos corporativos, lo que ayuda a preservar la información personal en el dispositivo.

¿Por qué es importante el borrado remoto?

El borrado remoto es una herramienta de seguridad diseñada para enfrentar amenazas físicas a la seguridad de los dispositivos, como la pérdida, el robo o el uso indebido de equipos en una empresa. Si un atacante logra acceder al dispositivo de un usuario, podría leer los datos almacenados, especialmente si no están cifrados o si logra adivinar la contraseña o el PIN del propietario.

La pandemia de COVID-19 cambió la forma en que trabajamos, normalizando el trabajo remoto. Esto ha llevado a que los dispositivos corporativos se utilicen más fuera de la oficina, aumentando el riesgo de que se pierdan o sean robados. Como resultado, los dispositivos que tienen acceso a datos y sistemas corporativos son ahora más vulnerables que antes.

El borrado remoto se convierte así en una herramienta importante para que las organizaciones gestionen los riesgos de seguridad física asociados con el trabajo remoto. Si un dispositivo se pierde o es robado, un administrador puede eliminar los datos para proteger la información de la empresa.

Limitaciones del borrado remoto

Aunque el borrado remoto puede ser muy útil para las organizaciones que desean reducir los riesgos de los dispositivos remotos, no es una solución infalible. Aquí te presentamos algunas limitaciones a considerar:

- Conexión a Internet: Para que funcione el borrado remoto, el dispositivo debe estar en línea. Si está apagado, en modo avión o desconectado de la red, no se podrá realizar el borrado.

- Recuperación de datos: Aunque el borrado remoto elimina datos de un dispositivo y los hace inaccesibles, en algunos casos un atacante podría recuperar información. Por ejemplo, ciertos discos duros antiguos y de estado sólido pueden permitir la recuperación de datos que se creían eliminados.

- Conocimiento de pérdidas o robos: Las soluciones de borrado remoto dependen de que un administrador envíe la señal para realizar el borrado. Esto significa que un dispositivo solo se borrará si el administrador sabe que ha sido perdido o robado. Si un empleado no se da cuenta de que su dispositivo ha sido robado o demora en informar sobre ello, un atacante podría extraer datos antes de que se realice el borrado.

Escenarios reales para el uso de borrado remoto

El borrado remoto es una herramienta valiosa que permite eliminar información de un dispositivo sin necesidad de tener acceso físico a él. Esto resulta especialmente útil para abordar diversas amenazas que pueden comprometer tanto los dispositivos como los datos de una organización. A continuación, se presentan algunos escenarios donde el borrado remoto puede marcar la diferencia:

Un empleado informa que un dispositivo ha sido robado

Cuando un dispositivo es robado, existe el riesgo de que el ladrón acceda a información sensible. Al recibir el aviso del robo, un administrador puede actuar rápidamente para borrar de forma remota el dispositivo, garantizando así la seguridad de los datos de la empresa.

Un empleado pierde un dispositivo

Perder un dispositivo puede ser un problema serio, ya que puede caer en manos equivocadas y poner en riesgo datos corporativos sensibles. En estos casos, el borrado remoto actúa como una medida preventiva para proteger la información crítica, en caso de que el dispositivo no sea recuperado.

Robo en una oficina de la empresa

Los robos pueden ser caóticos y es difícil determinar qué dispositivos se han llevado o si solo se han extraviado. Si los dispositivos están habilitados para la localización, una organización puede identificar los que probablemente han sido robados y proceder a borrarlos para proteger cualquier dato sensible almacenado en ellos.

Dar de baja a empleados

Cuando un empleado deja la empresa, el borrado remoto se convierte en una herramienta esencial para proteger información crítica de la compañía. El borrado remoto permite eliminar los datos de sus dispositivos al momento de su salida, evitando que información crítica de la empresa caiga en manos equivocadas.

En este contexto, una buena estrategia de manejo de la rotación de empleados incluye usar el borrado remoto para limpiar los dispositivos de la empresa, preparándolos para futuros empleados o garantizando que los exempleados no retengan información confidencial.

Mejores prácticas para el borrado remoto y la seguridad de datos

Implementar el borrado remoto es solo un paso hacia una protección de datos más robusta. Para proteger realmente la información sensible, las organizaciones deben seguir una serie de mejores prácticas de seguridad.

Copias de seguridad

Antes de realizar un borrado remoto, es crucial hacer una copia de seguridad de los datos importantes. Esto ayuda a prevenir la pérdida de información crítica y asegura que se respeten los derechos de privacidad del usuario. Es recomendable contar con una estrategia integral de respaldo y restauración para dispositivos móviles, que facilite la recuperación de datos si es necesario. Esto incluye implementar procesos de copia de seguridad automatizados y realizar pruebas periódicas para asegurar la integridad y fiabilidad de dichos procedimientos.

Combinar el borrado remoto con otras funciones de seguridad

Para potenciar las capacidades del borrado remoto, es recomendable incorporar medidas de seguridad adicionales, como la protección mediante contraseñas, la encriptación de datos y protocolos de acceso seguro. La encriptación de disco completo, como BitLocker en Windows 10 y 11, es crucial para prevenir el acceso no autorizado a los datos en caso de que el borrado remoto no se pueda ejecutar.

Además, añadir encriptación para datos comerciales y aplicaciones sensibles proporciona una capa adicional de protección que complementa el borrado remoto. Este enfoque de seguridad múltiple garantiza que los datos de la organización permanezcan seguros, incluso en las circunstancias más complicadas.

Desarrollo de una política de borrado remoto

Desde una perspectiva organizativa, el borrado remoto es una herramienta indispensable. Protege los datos sensibles en dispositivos perdidos o robados, evitando así el acceso no autorizado y posibles brechas de datos. Por lo tanto, contar con una política de borrado remoto es esencial para cualquier estrategia de seguridad y protección de datos.

Cada organización debe desarrollar una política que incluya:

- Políticas claras sobre el uso del borrado remoto.

- Tipos de dispositivos que están sujetos a esta práctica.

- Personal autorizado para iniciar el borrado remoto.

- Escenarios específicos que justifiquen su uso.

Educar a los empleados sobre la seguridad móvil es clave para prevenir la pérdida o el robo de dispositivos. Además, capacitar a los usuarios y al personal en el uso de la función de borrado remoto es vital para asegurar la protección de datos.

Para las estrategias de BYOD (trae tu propio dispositivo), la herramienta de borrado remoto debe configurarse de manera que elimine solo los datos relacionados con la empresa, preservando así la información personal del empleado. Es importante que las empresas informen a los empleados que solo se eliminarán los datos laborales en caso de pérdida del dispositivo. La transparencia en las políticas y procedimientos de borrado remoto puede ayudar a evitar malentendidos sobre la pérdida de datos.

Por último, la política de borrado remoto de una organización debe asegurar que los dispositivos móviles estén siempre encendidos para recibir la señal de borrado remoto

Implementando el borrado remoto en su organización con Prey

En el contexto actual de trabajo remoto, las organizaciones necesitan herramientas efectivas para gestionar el riesgo asociado a dispositivos que se pierden, son robados o se utilizan de manera indebida. Contar con capacidades de borrado remoto es algo que no debe faltar. Esta función permite restablecer dispositivos a su configuración de fábrica, eliminar datos y restaurar la configuración predeterminada del fabricante, lo cual es especialmente útil al preparar dispositivos para nuevos usuarios. También brinda una capa de protección para los dispositivos perdidos o robados, además de facilitar la disposición o transferencia segura de dispositivos en una fuerza laboral remota.

Prey ofrece opciones personalizables para el borrado remoto, así como restablecimiento de fábrica y eliminación del Master Boot Record, ofreciendo diferentes enfoques para asegurar que los datos sean eliminados de manera efectiva. Si desea saber más sobre estas y otras soluciones de protección de datos, Prey tiene mucho que ofrecer.

No esperes a que sea demasiado tarde

El borrado remoto es una herramienta importante para proteger información sensible o confidencial de caer en manos no deseadas. Si, por ejemplo, su dispositivo se pierde o es robado, puede usar esta función para eliminar de forma segura todos sus datos, incluyendo información personal.

Tener una política clara para su empresa es esencial para implementar el borrado remoto de manera efectiva. Esto asegura que se aplique consistentemente en toda la organización. Para fortalecer la seguridad de sus datos y dispositivos, se sugiere utilizar el borrado remoto junto con otras medidas de seguridad como parte de una estrategia integral. Una combinación de funciones de seguridad, que incluya el borrado remoto, protección con contraseña y encriptación de datos, puede mejorar significativamente la protección de su información sensible contra accesos no autorizados o robos.

Preguntas Frecuentes

¿Qué es un borrado remoto?

El borrado remoto permite eliminar datos de un dispositivo en caso de que se pierda o sea robado, protegiendo así información sensible de accesos no autorizados. Es una función de seguridad que se utiliza para eliminar datos de manera remota.

¿Se puede borrar un teléfono de forma remota?

Sí, un teléfono se puede borrar de forma remota si está encendido, conectado a una red y puede recibir la orden de borrado de manera inalámbrica. Esta función es especialmente útil para proteger datos en caso de pérdida o robo del dispositivo.

¿Cuáles son los tipos de borrados remotos?

Los borrados remotos pueden estar diseñados para consumidores, empresas o aplicaciones específicas, y pueden dirigirse a todos los datos del dispositivo o a archivos y carpetas específicos. Estos tipos están diseñados para satisfacer diferentes necesidades y requisitos de seguridad.

¿Cuáles son algunas de las mejores prácticas para el borrado remoto y la seguridad de datos?

Realizar copias de seguridad de datos de manera regular y combinar el borrado remoto con otras funciones de seguridad, como la protección con contraseña, la encriptación de datos y protocolos de acceso seguro, puede mejorar la seguridad y protección de la información. Asegúrese de implementar estas mejores prácticas para el borrado remoto y la seguridad de datos.