¿Está tu organización lista para enfrentar las brechas de datos de manera efectiva? La prevención de estas brechas se centra en implementar estrategias prácticas que protejan la información sensible frente a las amenazas cibernéticas. En este artículo, simplificamos el tema y te ofrecemos medidas concretas para fortalecer tu defensa digital. Desde el uso de cifrado y autenticación multifactor hasta la realización de auditorías de seguridad periódicas, exploraremos cómo asegurar tus datos a través de técnicas comprobadas.

Puntos clave:

- Adoptar estrategias proactivas y completas para prevenir brechas de datos es esencial. Esto incluye establecer sistemas de defensa en capas, ofrecer capacitación continua a los empleados y adaptarse a las nuevas amenazas para proteger la información sensible de manera efectiva.

- Implementar prácticas de seguridad sólidas—como cifrado, segmentación de red, autenticación 2FA, controles de acceso y auditorías de seguridad—es crucial para mitigar las amenazas tanto internas como externas a la seguridad de los datos.

- Un plan efectivo de respuesta ante incidentes, la seguridad en los dispositivos y el uso de herramientas de eventos de la red son vitales para responder rápidamente a las brechas y protegerse contra futuros desafíos en la seguridad de los datos.

Comprendiendo la prevención de brechas de datos

La prevención de brechas de datos es un aspecto central de la seguridad digital y juega un papel vital en cualquier estrategia de ciberseguridad. Estas brechas ocurren cuando los ciberdelincuentes logran acceder a información sensible de manera no autorizada.

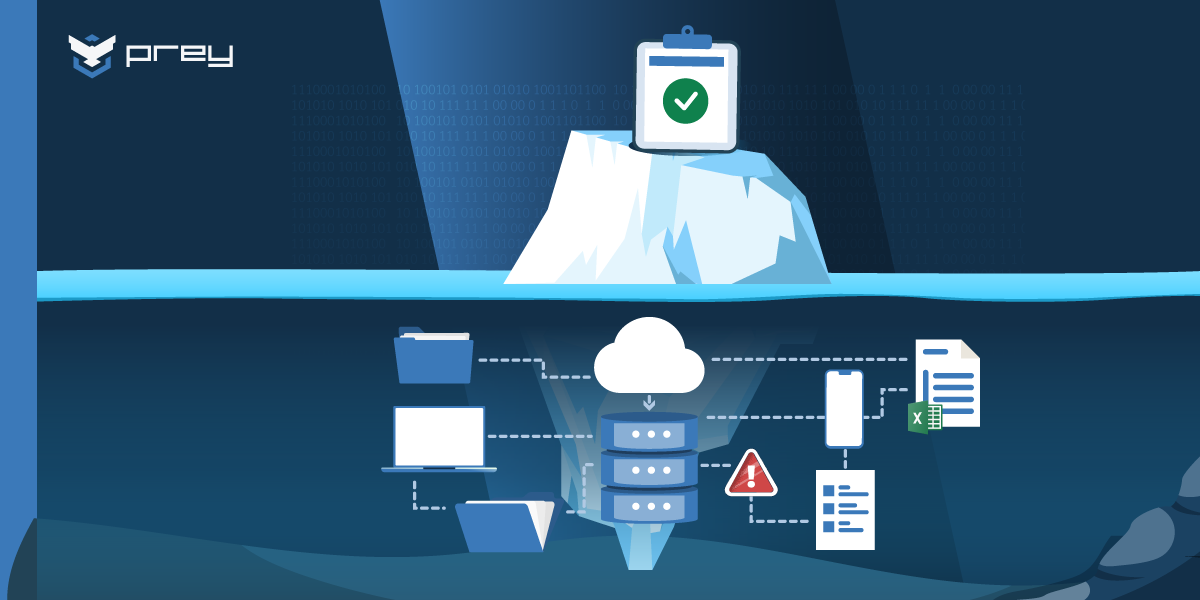

Una estrategia bien diseñada incluye un sistema de defensa en capas que protege la información tanto de amenazas externas como internas. El objetivo es claro: construir una barrera sólida que dificulte a los ciberdelincuentes penetrar.

Las brechas de datos pueden manifestarse de diversas maneras. Desde estafas de phishing hasta ataques cibernéticos más sofisticados, las formas de explotación son variadas. Sin embargo, muchas brechas comparten elementos comunes: tienden a aprovechar vulnerabilidades y, a menudo, son oportunistas. Comprender cómo funcionan estas brechas permite a las organizaciones crear un enfoque de seguridad que no solo anticipe estas amenazas informáticas, sino que también responda de manera efectiva para mitigar su impacto. La prevención resulta más efectiva cuando se detienen los intentos de brechas antes de que logren comprometer la red, eliminando la amenaza en su etapa más temprana.

Para lograr una prevención efectiva, una organización debe priorizar la seguridad de su red interna, asegurando una defensa robusta, incluso si las barreras externas son superadas. Esto se asemeja a un castillo con múltiples capas de muros: si el muro exterior es vulnerado, el interior sigue protegido. Al agregar capas de resistencia, se complica el camino para los ciberatacantes, dificultando cada vez más que lleguen a su objetivo final: robar o comprometer datos sensibles.

El impacto de las brechas de datos en empresas e individuos

Las brechas de datos pueden tener consecuencias amplias, afectando tanto a empresas como a individuos. Para las empresas, estos incidentes pueden conllevar:

- Pérdidas financieras significativas; el costo promedio global de una brecha de datos en 2023 es de 4,88 millones de USD.

- Deterioro de la confianza de los clientes y daño a la reputación de la organización.

- La transición al trabajo remoto ha incrementado el costo estimado de cada incidente en aproximadamente 137,000 USD.

Las repercusiones de estas brechas son serias y deben ser tomadas en cuenta por todas las organizaciones.

En el caso de los individuos, las consecuencias de una brecha de datos, especialmente aquellas que involucran información de clientes, son igualmente graves. Entre los efectos más comunes se encuentran:

- Robo de identidad.

- Fraude.

- Compromiso de cuentas e información financiera.

- Deterioro en los informes de crédito.

Las repercusiones pueden prolongarse durante años, ya que las víctimas enfrentan el desafío de recuperar su identidad y restaurar su calificación crediticia.

Identificación de fuentes comunes de brechas de datos

Detectar las fuentes de brechas de datos es el primer paso para establecer una defensa robusta. Estas brechas pueden surgir de diversas maneras, pero generalmente se clasifican en dos categorías: amenazas externas y vulnerabilidades internas.

Las amenazas externas incluyen ataques sofisticados de phishing y malware diseñado para infiltrarse y comprometer sistemas. Por otro lado, las vulnerabilidades internas se originan dentro de la organización; errores humanos, contraseñas débiles y configuraciones de red inseguras son algunas de las causas que pueden desencadenar brechas.

Es esencial mitigar ambos tipos de amenazas para gestionar los riesgos asociados a las brechas de datos. Esto requiere un enfoque integral que considere los distintos métodos a través de los cuales pueden ocurrir, ya sea de manera intencionada o accidental. Esta complejidad enfatiza la importancia de estar alerta y contar con una estrategia de seguridad bien definida.

Amenazas externas: Ataques de phishing y malware

Los ataques de phishing representan una amenaza externa muy común, donde los ciberdelincuentes se hacen pasar por entidades legítimas para obtener información sensible. Estos ataques no son aleatorios; a menudo están diseñados de manera muy precisa, apuntando a individuos o empresas específicas en lo que se conoce como spear phishing. El malware, incluidos los ransomware, es otra amenaza seria. Este tipo de software malicioso se difunde a través de correos de phishing o descargas inseguras, bloqueando sistemas y exigiendo un rescate para recuperar el acceso, al mismo tiempo que roba datos sensibles.

Dentro de esta categoría, los ataques a contraseñas se centran en robar o adivinar contraseñas para acceder a los sistemas de manera no autorizada. Esto resalta la importancia de crear contraseñas seguras y mantener la vigilancia frente a los riesgos de phishing y enlaces maliciosos. Es crucial que las organizaciones capaciten a sus empleados sobre estos riesgos y establezcan prácticas de seguridad sólidas para contrarrestar estas amenazas externas en constante evolución.

Vulnerabilidades internas: Errores humanos y fallas en el sistema

A pesar de que las amenazas externas son preocupantes, un porcentaje considerable de las brechas de datos—específicamente el 52%—se debe a errores humanos. Estos errores pueden variar desde la entrega incorrecta de información hasta la falta de conciencia sobre los riesgos de seguridad. Asimismo, las fallas en los sistemas, como configuraciones incorrectas de software, pueden abrir la puerta a brechas, convirtiendo las vulnerabilidades internas en un terreno fértil para los hackers. Aunque es desafortunado, las brechas de datos pueden ocurrir, por lo que es fundamental abordar tanto los factores externos como los internos para minimizar los riesgos.

Estos riesgos internos subrayan la importancia de contar con una estrategia de seguridad integral que incluya capacitación regular para los empleados, políticas sólidas de contraseñas y una gestión atenta de la red. Al identificar y mitigar estas vulnerabilidades, las organizaciones pueden fortalecer sus defensas y reducir la probabilidad de sufrir una brecha de seguridad.

Dispositivos Perdidos o Robados

La pérdida o robo de dispositivos físicos es otro vector relevante para las brechas de datos. Esto sucede cuando se extravían o son robados dispositivos que contienen datos sensibles, como laptops, teléfonos inteligentes o discos duros externos. Cuando esto ocurre, los datos en esos dispositivos pueden caer en manos de personas no autorizadas.

Desarrollando una estrategia robusta para la prevención de brechas de datos

Una estrategia bien diseñada para la prevención de brechas de datos es esencial para las iniciativas modernas de ciberseguridad. Esta estrategia incluye varios elementos, como:

- Seguridad de los dispositivos

- Integridad de la red

- Seguridad del correo electrónico

- Protección en entornos en la nube

Este enfoque integral aborda las áreas comunes de debilidad en la seguridad, asegurando que los activos digitales de la organización estén protegidos frente a una variedad de amenazas.

Es importante que la estrategia se mantenga efectiva, siendo adaptable y escalable. Debe evolucionar junto con la organización y ajustarse a la cambiante naturaleza de las amenazas cibernéticas.

Medidas de seguridad en capas

Las medidas de seguridad en capas, también conocidas como defensa en profundidad, implican la colocación estratégica de múltiples controles de seguridad en todo un sistema de información. Este enfoque crea redundancia, de modo que si un control falla, otros permanecen activos para proteger los datos críticos. Esta estrategia multinivel complica los esfuerzos de los atacantes, aumentando la probabilidad de detectar y detener ataques temprano en su desarrollo. Algunos ejemplos de medidas de seguridad en capas incluyen:

- Firewalls

- Sistemas de detección de intrusiones (XDR)

- Software antivirus

- Cifrado

- Controles de acceso

- Capacitación en concienciación sobre seguridad

Al implementar estas medidas, las organizaciones pueden mejorar significativamente su postura de seguridad general.

Implementar medidas de seguridad redundantes significa que, si una capa falla, otras capas permanecen activas, continuando con la protección del sistema. La segmentación avanzada de la red es un ejemplo destacado, creando zonas separadas dentro de la red para evitar que una sola falla comprometa todo el sistema.

Además, la autenticación multifactor juega un papel crucial en esta seguridad por capas, previniendo el acceso no autorizado incluso si otras defensas han sido vulneradas.

Auditorías y actualizaciones de seguridad regulares

Las auditorías y actualizaciones de seguridad frecuentes son componentes clave de una estrategia integral para prevenir brechas de datos. Algunos puntos relevantes a considerar son:

- Las auditorías de seguridad evalúan los sistemas de una organización en comparación con las mejores prácticas de la industria y las normativas, revisando los controles de seguridad y el cumplimiento de leyes como HIPAA y PCI.

- No llevar a cabo actualizaciones y parches de seguridad puede dejar los sistemas vulnerables a amenazas conocidas.

- Las actualizaciones y evaluaciones periódicas ayudan a identificar posibles debilidades.

La frecuencia de las auditorías de seguridad debe depender de factores como el tamaño de la organización, las demandas regulatorias y la naturaleza cambiante de las amenazas; es común realizar auditorías anuales.

Programas de capacitación y concienciación para los empleados

La capacitación en ciberseguridad es clave para fomentar una cultura organizacional consciente de la seguridad, donde los empleados entienden su papel en la prevención de brechas de datos. La capacitación debe permitir a los empleados:

- Reconocer amenazas como esquemas de phishing

- Incluir métodos interactivos como juegos y competencias para reforzar comportamientos proactivos de seguridad

- Ofrecer formación personalizada, adaptada a cada departamento y actualizada con las últimas amenazas, lo que equipará a los empleados de manera más efectiva

- Realizar ejercicios simulados y aplicar herramientas de forma práctica para mejorar la preparación

Para que las organizaciones se adapten eficazmente a las nuevas amenazas, es crucial proporcionar oportunidades de aprendizaje continuas y asegurar una capacitación constante para los equipos de respuesta ante incidentes. Este enfoque garantiza que todos los miembros del personal, desde empleados de nivel inicial hasta ejecutivos experimentados, estén equipados con el conocimiento necesario para mantener una sólida postura de seguridad.

Cómo prevenir las brechas de datos

Las brechas de datos causan daños significativos en una organización siempre que ocurren, afectando tanto a sus clientes como a su reputación. Cuando estas ocurren, se pueden perder datos de clientes, propiedad intelectual u otra información sensible. Sin embargo, las organizaciones pueden gestionar este riesgo implementando las siguientes cinco mejores prácticas:

Cifrado y segmentación de la red

El cifrado es una herramienta clave en la seguridad de los datos y ofrece varios beneficios:

- Convierte los datos en un formato ilegible para quienes no tienen las claves adecuadas.

- Asegura la integridad de la información y protege contra manipulaciones.

- Mantiene la confianza entre la organización y sus clientes en relación con la protección de información sensible.

- Facilita el cumplimiento de normativas como HIPAA y PCI DSS.

Por otro lado, la segmentación de la red aísla estratégicamente los segmentos críticos de una organización. Esto limita la exposición de los datos regulados y permite aplicar políticas de cumplimiento de manera más efectiva. Sin embargo, aunque la segmentación mejora la seguridad, puede agregar complejidad y aumentar el costo de gestión de la red si no se implementa de manera cuidadosa.

Autenticación multifactor y controles de acceso

La autenticación multifactor (MFA) es una medida de seguridad que requiere múltiples métodos de verificación, lo que reduce significativamente la probabilidad de un ataque cibernético exitoso. Al combinar factores como conocimiento, posesión e inherencia, la MFA dificulta el acceso no autorizado. Como parte de las políticas de gestión de identidad y acceso, la MFA es esencial para proteger cuentas de usuario y datos sensibles.

El principio de "mínimo privilegio" también es crucial. Este principio asegura que los usuarios solo tengan acceso a la información necesaria para desempeñar sus funciones laborales, minimizando así el impacto potencial de una brecha.

Algunas mejores prácticas para la gestión de contraseñas incluyen:

- Usar contraseñas fuertes y únicas para cada cuenta.

- Evitar contraseñas comunes o información fácil de adivinar.

- Utilizar gestores de contraseñas para almacenar y generar contraseñas de manera segura.

- Considerar alternativas como la autenticación sin contraseña.

Al seguir estas prácticas, se puede mejorar la seguridad de las cuentas y reducir el riesgo de una brecha de seguridad.

Los sistemas en la nube que integran opciones de MFA y las soluciones de Identidad como Servicio (IDaaS) facilitan la integración con diversas aplicaciones, mejorando aún más las medidas de seguridad.

Desarrollar un plan de respuesta ante incidentes

Elaborar un plan de respuesta ante incidentes es como preparar un simulacro de emergencia bien ensayado: capacita a los equipos de seguridad para responder de forma rápida y efectiva a los ataques por brechas de datos, lo que puede ayudar a reducir los daños y costos asociados con estos eventos. Un plan completo detalla las acciones necesarias para abordar posibles incidentes de seguridad e incluye políticas de gestión, roles de liderazgo y un equipo multidisciplinario que abarque departamentos como TI, legal, recursos humanos y comunicaciones.

El plan debe describir las fases de contención, erradicación y recuperación, proporcionando pautas claras para mitigar efectos, aislar sistemas comprometidos, abordar causas y restaurar operaciones. Es vital integrar asesoría legal desde el principio para asegurar el cumplimiento de regulaciones como GDPR, PCI DSS y HIPAA, que a menudo exigen notificación en caso de incidentes cibernéticos. Realizar simulacros y ejercicios de simulación de forma regular permite probar la efectividad del plan y garantiza que el equipo esté preparado para diversos escenarios de seguridad.

Las actividades posteriores al incidente también son esenciales, ya que implican analizar lo sucedido, aprender de la respuesta y cumplir con los requisitos regulatorios de divulgación mediante informes detallados.

Procedimientos seguros de contratación y despido

La incorporación y el despido de empleados presentan algunos de los mayores riesgos para la seguridad de datos en una organización. Cuando nuevos empleados ingresan a la organización, se les otorga acceso a recursos corporativos, lo que determina el riesgo que representan. De hecho, el 40% de los empleados que dejan su trabajo en EE. UU. admiten llevarse datos corporativos consigo, abusando de su acceso legítimo y comprometiendo información sensible de la compañía.

Establecer procesos seguros para la contratación y el despido es vital para gestionar el riesgo de brechas de datos en una organización. El acceso de los nuevos empleados debe ajustarse a su rol, y el acceso de aquellos que se van debe ser gestionado y monitoreado para garantizar que no se lleven datos corporativos.

Implementación de soluciones de seguridad en dispositivos

Con el aumento del trabajo remoto, las soluciones de prevención de pérdida de datos (DLP) centradas en perímetros locales ya no son suficientes. Los empleados que trabajan de manera remota están conectados directamente a Internet, y sus dispositivos pueden almacenar datos corporativos sensibles.

Para gestionar los riesgos de brechas de datos en empresas distribuidas y remotas, se requieren soluciones de DLP Y MDMs que monitoreen y aseguren los dispositivos móviles y computadoras de los usuarios remotos. Esto permite al personal de TI saber qué datos sensibles están saliendo, que locaciones y detectar cualquier otra incidencia con los dispositivos, todo según las políticas de protección de datos definidas por la organización.

El control de dispositivos dentro de las soluciones de seguridad de endpoints puede prevenir la transferencia no autorizada de datos. Medidas adicionales, como contraseñas difíciles de adivinar y aplicaciones antirrobo, pueden proteger aún más los dispositivos portátiles. Estas soluciones son especialmente relevantes en un contexto de trabajo remoto, donde las medidas de seguridad tradicionales basadas en la oficina pueden no estar disponibles.

Uso de herramientas de monitoreo de brechas de datos

El monitoreo de la dark web se ha vuelto un componente crucial en las medidas de prevención de brechas de datos. Implica la vigilancia de la dark web—una parte de Internet que no está indexada por motores de búsqueda tradicionales y a menudo asociada con actividades ilícitas—para detectar si la información sensible de una organización ha sido comprometida y está siendo vendida o intercambiada entre cibercriminales.

La dark web es conocida como un mercado de datos robados, incluyendo información personal, números de tarjetas de crédito y credenciales de inicio de sesión. Al implementar herramientas de monitoreo de la dark web, las organizaciones pueden ser alertadas sobre la presencia de sus datos en estos sitios ocultos, muchas veces antes de que la información sea utilizada para causar daño. Esta detección temprana es crucial, ya que permite a las empresas responder rápidamente a posibles brechas de datos mediante:

- Cambios inmediatos de contraseñas y códigos de acceso.

- Notificación a las personas y autoridades afectadas.

- Implementación de medidas de seguridad adicionales para prevenir más accesos no autorizados.

Herramientas recomendadas para la prevención de brechas de seguridad de datos

Las organizaciones cuentan con diversas herramientas para prevenir brechas de seguridad que ofrecen un amplio rango de capacidades. A continuación, te presentamos algunas opciones recomendadas que pueden ayudar a gestionar el riesgo de brechas de datos:

- Falcon Insight (de Crowdstrike): Esta herramienta proporciona visibilidad detallada de los endpoints de una organización. Las soluciones instaladas en los dispositivos de los empleados son capaces de detectar y bloquear intentos de brechas de seguridad, además de facilitar el análisis forense en caso de incidentes.

- Kill Switch de Prey: Esta herramienta es útil para gestionar el riesgo asociado con la pérdida o el robo de dispositivos. Kill Switch puede bloquear o borrar dispositivos de forma remota evitar la exposición de datos sensibles y credenciales almacenadas en esos dispositivos. Además, Prey también puede rastrear la ubicación de dispositivos perdidos y tomar medidas adicionales como intentar recuperar los dispositivos.

- FortiSandbox (de Fortinet): FortiSandbox analiza el tráfico en un entorno aislado utilizando diversas técnicas de detección. Esto le permite identificar y bloquear malware que podría infiltrarse en el entorno de la organización, protegiendo así la información sensible de posibles robos.

- InsiderSecurity: Las soluciones de InsiderSecurity monitorean el comportamiento de cuentas de usuario, bases de datos y otros sistemas. A través de análisis de datos automatizados, esta herramienta puede identificar amenazas potenciales a los datos corporativos, lo que facilita una respuesta rápida ante incidentes.

Prevenir es más económico que lamentar

La ciberseguridad es un área donde la prevención es significativamente más económica que la reacción ante un incidente. Invertir en medidas de seguridad y en la capacitación del personal ayuda a evitar la pérdida de propiedad intelectual y datos sensibles, lo que, de no prevenirse, podría resultar en gastos considerables por reparaciones, multas y daño a la reputación de la organización.

Ahora que conoces las herramientas y estrategias disponibles para prevenir brechas de datos, es el momento de actuar. Adoptar un enfoque proactivo no solo protege los activos de la empresa, sino que también crea un entorno de trabajo más seguro y confiable. No esperes a que ocurra un incidente; implementar estas medidas hoy es la mejor forma de salvaguardar tu organización.

Preguntas frecuentes

¿Qué es una brecha de seguridad de datos?

Una brecha de seguridad ocurre cuando una persona u organización no autorizada accede, roba o expone información sensible o confidencial.

¿Cuáles son las consecuencias de una brecha de seguridad de datos?

Las consecuencias de una brecha de seguridad pueden ser graves y abarcar muchos aspectos. Pueden incluir daños financieros y reputacionales, responsabilidades legales y la pérdida de confianza por parte de los clientes. Además, la información expuesta en una brecha de seguridad puede ser utilizada para el robo de identidad, el fraude y otras actividades maliciosas.

¿Qué provoca las brechas de seguridad de datos?

Existen muchas causas posibles para las brechas de seguridad. Entre las más comunes se encuentran las contraseñas débiles, vulnerabilidades de software sin parchear, ataques de phishing, el desconocimiento o la mala intención de los empleados, configuraciones de red inseguras y el intercambio de datos con terceros.

¿Cómo podemos protegernos de las brechas de seguridad de datos?

Para protegerse de las brechas de seguridad, es esencial establecer políticas y procedimientos claros, asegurar los procesos de contratación y despido de empleados, monitorear el acceso y la actividad, implementar seguridad en los endpoints y utilizar herramientas de prevención de brechas de seguridad. Implementar estas mejores prácticas ayudará a salvaguardar los datos de tu organización.

¿Se pueden prevenir las brechas de seguridad de datos?

Sí, las brechas de seguridad pueden prevenirse mediante la implementación de buenas prácticas, como el uso de contraseñas seguras y la utilización de herramientas como firewalls y software antivirus para defenderse de ataques. Es importante colaborar con un equipo o proveedor de seguridad en internet para asegurar que estas medidas se implementen correctamente.

¿Cuál es la diferencia entre prevención de brechas de seguridad y prevención de pérdida de datos?

La principal diferencia radica en el enfoque. La prevención de brechas de seguridad se centra en proteger los datos contra accesos no autorizados, tanto internos como externos. En cambio, la prevención de pérdida de datos se enfoca en evitar que la información se pierda, se utilice indebidamente o sea accedida por usuarios no autorizados dentro de la organización. En resumen, la prevención de brechas de seguridad aborda el acceso no autorizado, mientras que la prevención de pérdida de datos se ocupa de salvaguardar la información de un mal uso o pérdida.

¿Cómo protege la encriptación los datos sensibles?

La encriptación protege los datos sensibles al transformarlos en un formato ilegible para los usuarios no autorizados. Solo aquellos que posean la clave de encriptación correcta pueden decodificar y acceder a la información, asegurando así su confidencialidad e integridad.

¿Qué papel juegan los empleados en la prevención de brechas de seguridad de datos?

Los empleados son una pieza clave en la prevención de brechas de seguridad, actuando como la primera línea de defensa contra amenazas externas y a veces también como fuente de vulnerabilidades internas. La capacitación y concienciación regular son esenciales para equiparlos con las habilidades necesarias para reconocer y responder a las amenazas de seguridad.